Як налаштувати Firewall?

У панелі керування Robot є досить інтелектуально зрозумілий Firewall для виділених серверів. У цій статті ми розглянемо його можливості.

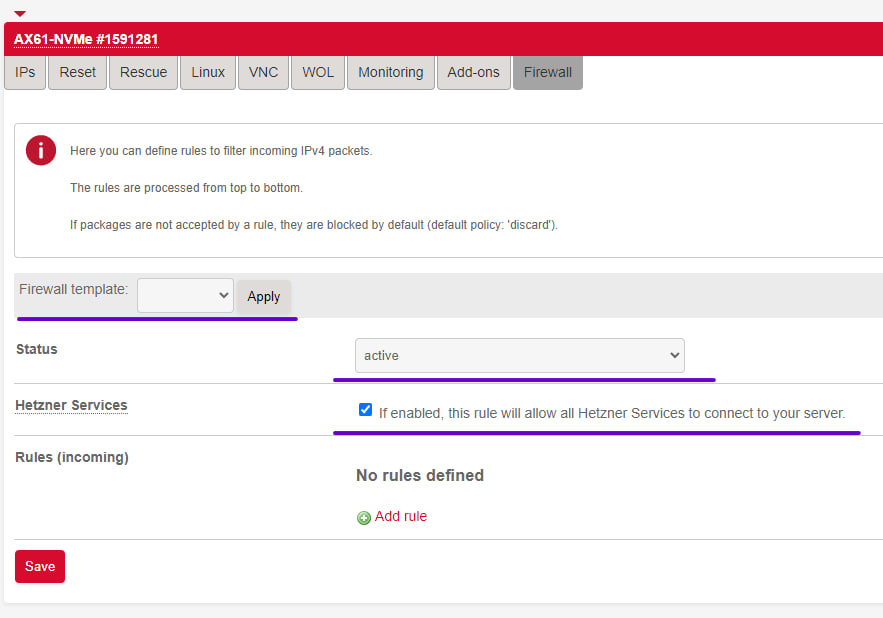

Переходячи на вкладку Firewall, ми бачимо приблизно такий інтерфейс:

Firewall template — включає в себе набір готових правил для сервісів: SSH, Webserver, Mailserver, FTP.

Status — відповідає за стан Firewall. За замовчуванням встановлено значення Active.

Hetzner Services — при встановленні галочки Ви додасте до винятків Firewall усі сервіси Hetzner, такі як - Hetzner Rescue-System, DNS, Backup-Server/StorageBoxes, System Monitor (SysMon).

Максимум можливо встановити 10 правил для Firewall.

Пояснення функцій

При спробі додавання правила ми бачимо наступні рядки:

Name — ім'я правила (можна вказати будь-яке на Ваш розсуд).

Source IP — вихідна IP-адреса, з якої йде підключення до нашого сервера.

Destination IP — кінцева адреса (тобто нашого сервера, оскільки Firewall дозволяє фільтрувати лише вхідний трафік).

Source Port — порт джерела, можна вказати кілька значень через кому (належить раніше вказаній Source IP)

Destination port — порти на нашому виділеному сервері, також можна вказати кілька портів через кому.

Протоколи:

«*» — усі протоколи.

TCP — є одним з головних протоколів передачі даних. Його перевагами є такі функції, як отримання даних при попередньому встановленні з'єднання, відсічення дублюючих пакетів, а також їх повторна відправка у випадку помилки. На відміну від UDP, є більш високим гарантом передачі пакета(-ів).

UDP — це швидкісний протокол, призначений для передачі наборів даних великого обсягу на високій швидкості. Зазвичай, саме в цьому і полягає його велика перевага у порівнянні з TCP. Але при цьому UDP передбачає, що перевірка будь-яких помилок та подібні виправлення пакетів не вимагаються, оскільки налаштовуються на рівні самого додатку.

GRE — є протоколом для здійснення тунелювання пакетів.

ICMP — використовується різними пристроями для передачі інформації про дії та помилки в мережі.

IPIP — здійснює інкапсуляцію одного IP-пакета в інший IP-пакет. Додає додаткові заголовки для Source та Destination IP.

AH — необхідний для забезпечення безпеки переданих пакетів. Також його функцією є відсічення дублюючих пакетів.

ESP — є інструментом для забезпечення безпеки шляхом шифрування пакетів. Також включає в себе можливості протоколу AH.

Далі розглянемо те, що доступні для встановлення прапорці TCP, а саме syn, fin, rst, psh, urg. Їх можна вказувати окремо або у вигляді логічної комбінації.

«|» — представляє собою логічне «АБО», коли має бути виконаний хоча б один із зазначених прапорців.

«&» — представляє собою логічне «І», коли мають бути виконані всі зазначені прапорці.

Прикладом такої комбінації можуть послужити:

syn|fin

rst&psh

Дія:

Accept — дозволити.

Discard — заборонити.

Правила виконуються по порядку. Зверху вниз.

Якщо правило №1 не застосовується, буде перевірено правило №2. І якщо правило №2 також не застосовується, то буде перевірено правило №3 і так далі до тих пір, поки не буде застосовано одне з правил, і пакет або відкидається, або приймається відповідно до визначеної дії. Якщо застосовується, наприклад, друге правило, то всі наступні правила перевірятися не будуть. Якщо жодне з правил не застосовне, пакет буде відкинуто.

Приклад

Спробуємо, наприклад, заборонити будь-які SSH-з'єднання з нашим сервером (через порт 22).

Для цього створюємо ось таке правило, яке буде превалювати над зазначеним нижче (що приймає всі пакети за всіма протоколами).

Ожидаем завершения применения нового листа правил.

Після завершення спробуємо підключитися до нашого серверу і отримаємо помилку, оскільки наше з'єднання було відхилено у зв'язку з створеним правилом.

Для відкоту змін достатньо просто видалити нове правило і зберегти список.

З правилами можна всіляко експериментувати і навіть створити якусь невелику систему власного захисту від DDoS, яка не так сильно, але все ж частково буде ефективна.